一旦发现ARP攻击,应采取以下措施进行应对:

ARP攻击利用了ARP协议的漏洞,攻击者发送虚假的ARP响应,欺骗目标主机将网络数据发送到错误的MAC地址上。这种攻击可能导致中间人攻击、会话劫持等安全风险。

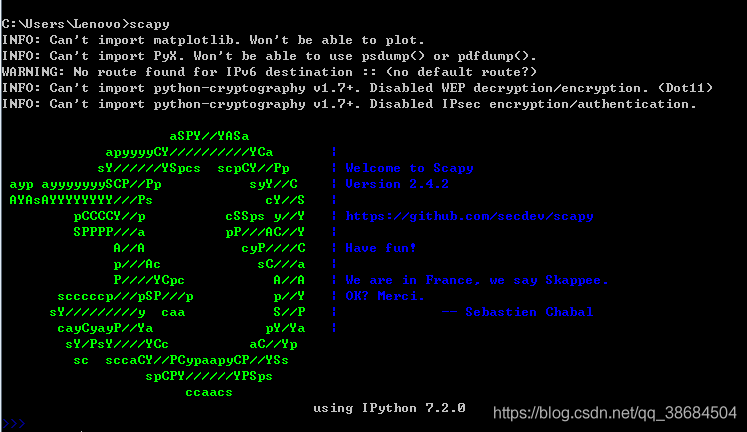

在编程中,攻击者可以利用各种编程语言和工具执行ARP攻击。常见的工具包括Scapy、ARPspoof等,攻击者可以编写脚本来发送虚假的ARP响应,实现ARP欺骗。

为了防范ARP攻击,可以采取以下措施:

ARP(地址解析协议)攻击是一种常见的网络攻击手段,通过欺骗目标主机,使其将网络数据发送到错误的目的地,从而实现网络劫持或窃听。在编程中,理解并防范ARP攻击是至关重要的。

ARP攻击是一种常见的网络安全威胁,编程中理解并防范ARP攻击是至关重要的。通过合理的防御措施和及时的应对方法,可以有效减少ARP攻击对网络安全造成的影响。

文章已关闭评论!

2025-02-20 12:42:59

2025-02-20 12:01:55

2025-02-20 11:53:55

2025-02-20 11:21:31

2025-02-20 11:13:19

2025-02-20 11:05:03

2025-02-20 06:26:14

2025-02-20 06:18:13